Software für handy verschlüsselung

Wir haben uns im Web umgeschaut und eine ganze Reihe an Lösungen gefunden, die durchaus ähnliche Funktionalitäten anzubieten haben. Leider ist es aber bei den meisten dieser Programme ebenfalls nicht letztendlicher Sicherheit zu sagen, ob die Anbieter wirklich keine Hintertüren eingebaut haben oder vielleicht nachlässig bei der Entwicklung waren, so dass Sicherheitslücken entstehen können.

Viele Anbieter geben leider auch nur spärliche oder keine Informationen zu den von ihnen verwendeten Verschlüsselungsmechanismen heraus. Eine sehr gute freie Lösung, bei der auch alle wichtigen Hintergrunddaten und der Source-Code offengelegt werden, ist SecurStick. Die dabei zum Einsatz kommende etwas ungewöhnliche Methode macht sie aber gerade für Anwender mit nur geringen IT-Kenntnissen etwas unhandlich im Einsatz. Vorteil dabei: Die Lösung kann auf diese Weise auch über Systemgrenzen hinweg und durch die integrierte Möglichkeit den WebDAV-Cache zu löschen, auch sicher auf öffentlichen Systemen eingesetzt werden.

Der Entwickler stellt zudem Hilfetexte bereit, die auch weniger erfahrene Anwender bei der Installation und beim Einsatz der Software sinnvoll unterstützten. Mit Microsofts Bitlocker wurde diese Möglichkeit zwar auch in die modernen Betriebssysteme wie Windows 7 und Windows 8 integriert, wer aber lieber eine vom Betriebssystemanbieter unabhängige Open-Source -Lösung einsetzen will, sollte einen Blick auf DiskCryptor werfen. Es bietet unter anderem die folgenden Möglichkeiten:. Obwohl die Software sich noch in der Entwicklung befindet, kann sie schon mit vielen Funktionen aufwarten und konnte von uns bei einem kurzen Testlauf auf problemlos zum ver- und entschlüsseln verwendet werden.

Fazit: Wer den Lösungen aus der Hand amerikanischer Anbieter misstraut, wird sicher auch Microsofts Bitlocker nicht unbedingt als Alternative sehen. Aber auch bei den hier vorgestellten Lösungen ist es möglich, dass Security-Experten über kurz oder lang entsprechende Lücke oder Hintertüren finden. Für den "Alltagsgebrauch", also um beispielsweise die Daten vor allzu neugierigen Blicken bei Diebstahl eines Geräts zu schützen, taugen sie aber allemal. Aktuelle Artikel im Überblick:. Microsoft lässt PowerToys wieder aufleben Windows Wörter in einer Zelle zählen Microsoft Excel.

Automatische Backups der Registry reaktivieren Windows Schrittweise zum neuen IoT-Geschäftsmodell Optimieren, weiterentwickeln, initiieren. Frisch aus der Whitepaper-Datenbank:.

Mobile Encryption App

Aktuelle Events im Überblick:. Hamburger IT-Strategietage Event. Alle Events. Aktuelle Webcasts im Überblick:. Anzeige Multicloud Management - der nächste Level Webcast. Anzeige Digital Finance Webcast. Anzeige Bots im Mittelstand — so einfach geht das Webcast. Alle Webcasts. Firmen, die an dieser Art einer Veröffentlichung interessiert sind, wenden sich bitte an Kommen Sie zu uns — als Experte. Diese Verschlüsselung kann zudem nur durch einen Administrator mittels ActiveSync-Richtlinie aktiviert werden.

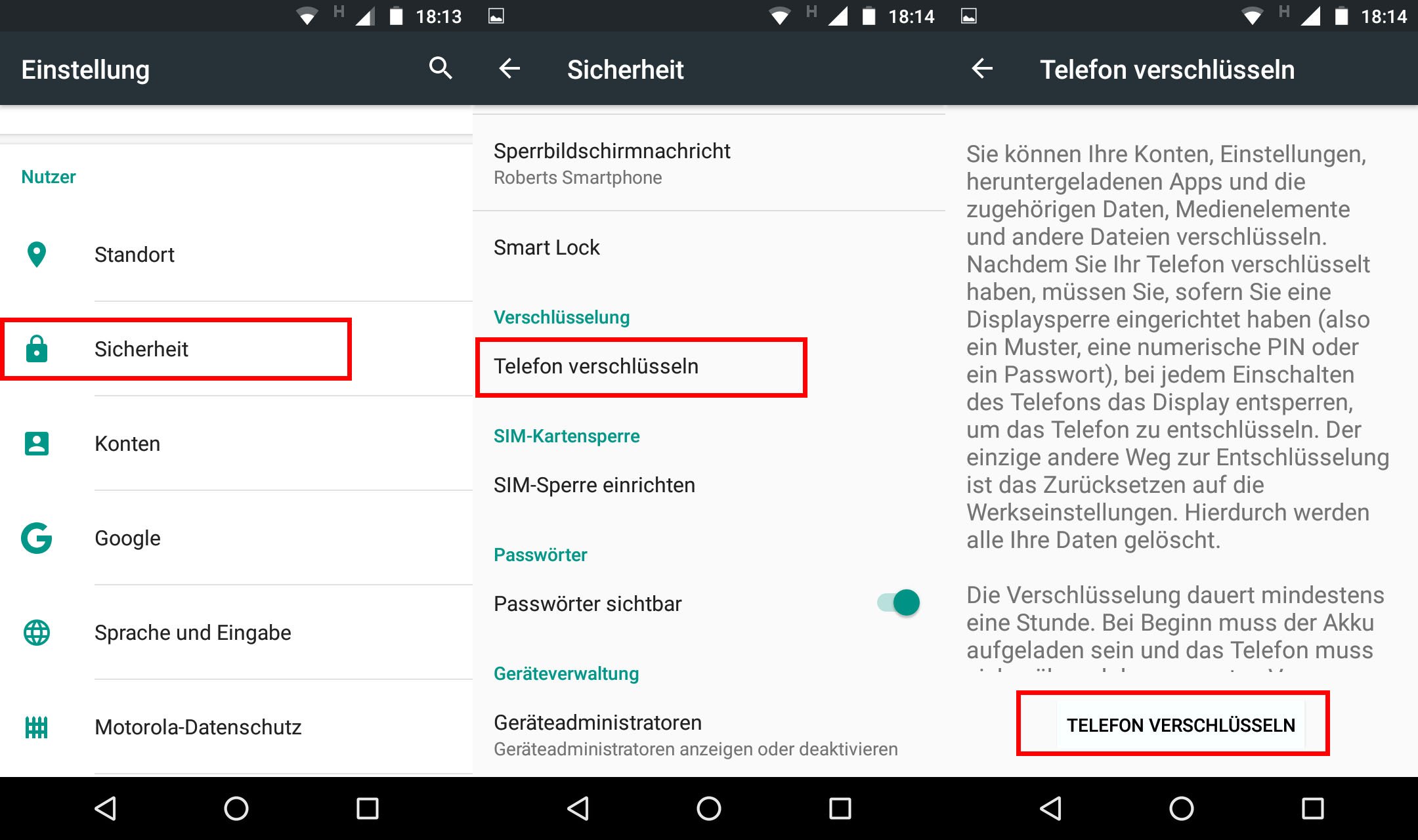

Verschlüsselung ab Android 3.

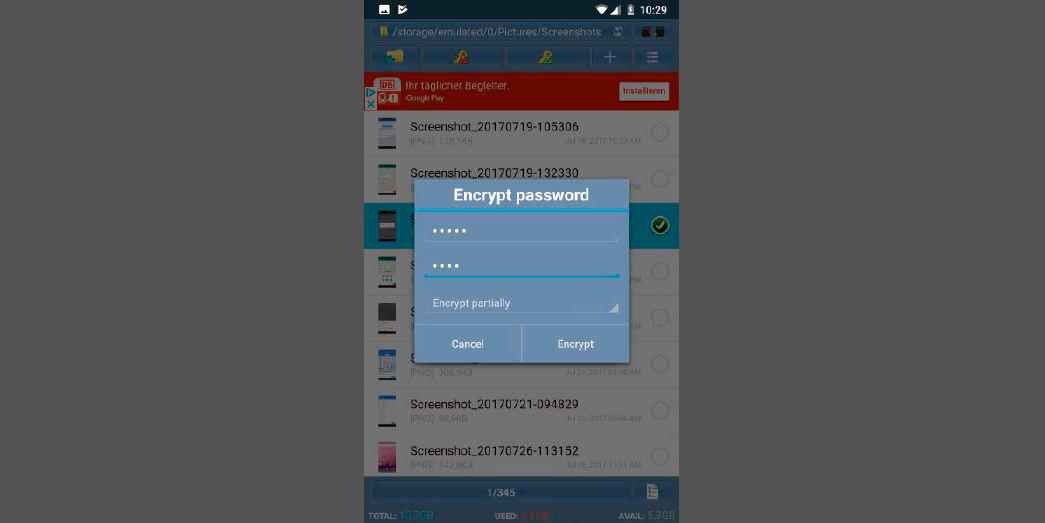

Verschlüsselt in die Wolke Wurde Siphos Mobile Encryption auf dem Gerät installiert, so steht dem Nutzer nun die Möglichkeit offen, beispielsweise seine Dateien bei einem Upload auf einen Cloud-Speicher zu verschlüsseln. Privilegien erforderlich Auch wenn die mit Mobile Encryption verschlüsselte Datei noch die normale Dateiendung besitzt: Verwenden und auf die Daten darin zugreifen kann nur ein Nutzer, der den entsprechenden Schlüssel besitzt und das Kennwort eingibt.

Ab in die Cloud Der Nutzer kann mit Hilfe von Boxcryptor schnell und einfach die Dateien sowohl verschlüsselt als auch offen übertragen. Mittels eines Passworts werden dazu die lokalen Daten und Nachrichten verschlüsselt. Verifikation der "TextSecure"-Nutzer untereinander Sie können sich mit Hilfe eines Public Keys sicherstellen, dass die Nachricht tatsächlich vom entsprechenden Anwender stammt.

Der freie "DiskCryptor" stellt all diese Möglichkeiten übersichtlich zur Verfügung.

- Beitrags-Navigation?

- mini gps tracker handy;

- Daten auf Smartphone verschlüsseln?

- handy verloren orange orten.

- whatsapp hacken ohne zugriff?

- handy orten kostenlos und ohne abo.

- handy orten galaxy s8?

Big Data-Lösungen. Big Data Analytics Valide und detaillierte Ergebnisse. ServiceNow Service-oriented Architecture verhindert Medienbrüche. Mobile Enterprise Services Smartphones und Tablets zentral managen.

Verschlüsselungssoftware

Einfachheit Schnelle Inbetriebnahme von Collaboration-Lösungen. Videokonferenz Mobiler arbeiten mit Videokonferenzsystemen. Corporate Video Cisco Videokonferenzlösungen für Unternehmen. Zukunftsfähige Netzwerkinfrastruktur Standardisierte und homogene Netzwerke. Mobile Security Mobile Geschäftsprozesse rundum sichern. Security Engineering Entwicklung hochsicherer Softwaresysteme. Security Evaluation and Testing Verified Security — weltweit anerkannt. Digitalisierung Unterstützung auf dem Weg in die Cloud. Sicherheit IT-Architektur auf den Prüfstand stellen.

Standardisierung Intelligente Anwendungen für eine individuelle Kundenbetreuung. The Cloudifier Transformation von Anwendungslandschaften in die Cloud. Transformations-Phase Transformation in die Cloud. Enterprise Content Management Ordnung schaffen und mobile Zusammenarbeit ermöglichen. Industriestandard Etablierung eines einheitlich hohen Qualitätslevels.

WhatsApp-Alternativen: 6 sichere Messenger Alternativen im Vergleich - IONOS

Prozesse Prozessqualität ist die Basis für eine hochverfügbare IT. Quality by T-Systems. Zero Outage: Unser Qualitätsversprechen. Un-vergleichbare Qualität. Mit Code Zero aus der Krise.

Entertain for Hospitals Patientenunterhaltung auf höchstem Niveau. Tumorkonferenz 2. Telemedizinischer Arbeitsplatz Fernbetreuung und Patientenmonitoring. Content Management. Study-based Archiving Service Medizinische Bilddaten jahrzehnte sicher archivieren. Trial Connect Ort- und zeitunabhängige Forschung in der Medizin. Intelligenter Hausnotruf Länger selbstbestimmt leben. Smart Factory Schritt für Schritt smarter produzieren. Smart Logistics Der intelligente Transportweg für Warenstöme. Dealer Management Systeme Kundenprozesse effizient gestalten. Public Sector.

Öffentliche Sicherheit Einsatz digitaler Technologien erhöht die öffentliche Sicherheit. Digitale Filiale Vernetzung als Erfolgsstrategie im Handel.

Customer Journey Kunden Schritt für Schritt begleiten. Cloud im Handel Cloud-Technologie für mehr Effizienz. Findbox Finden statt suchen.

Download für Windows, Mac, Linux

Retail Analytics Wissen, was der Kunde will. Proximity Marketing Das beste Angebot zur richtigen Zeit. Omni Channel Retailing Kundenbindung auf allen Kanälen. Predictive Maintenance und Analytics Schäden frühzeitig erkennen und beheben.