Ein anderes handy hacken

Nicht nur das: Auch der Inhalt der eingehenden und ausgehenden Anrufe kann mitgeschnitten werden. Alle gesammelten Informationen werden dann an eine vom Überwacher hinterlegte E-Mail-Adresse geschickt. Die Daten können dabei einmal pro Tag oder einmal pro Stunde übertragen werden — und in allen möglichen Intervallen dazwischen, ganz so wie es sich der Überwacher wünscht.

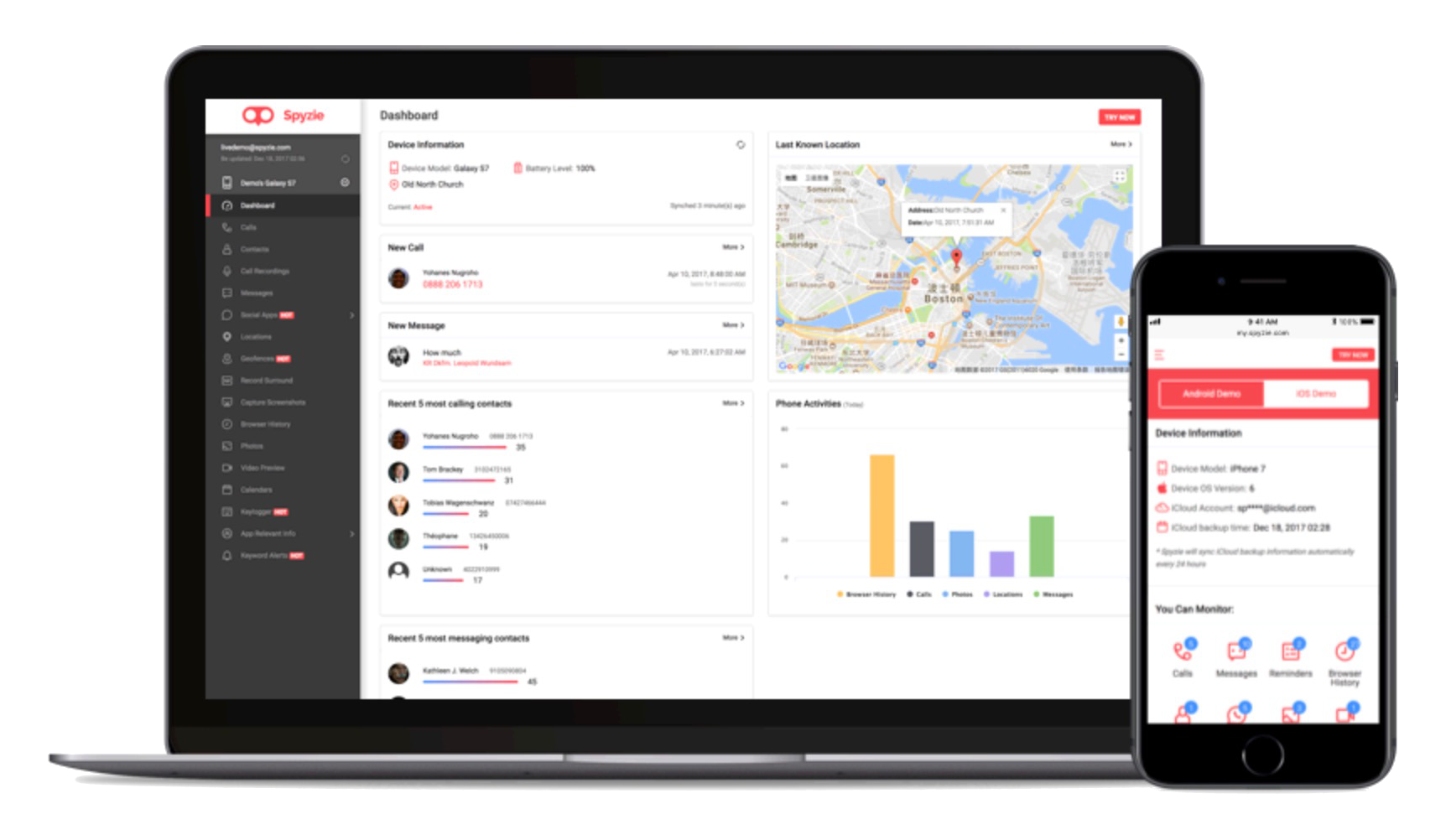

Mein Experiment beginnt mit einer E-Mail des Herstellers, die ich schon kurz nach meiner Bestellung erhalte. Innerhalb weniger Minuten ist die Malware auf dem Zieltelefon heruntergeladen. Jetzt brauche ich lediglich kurzzeitig einen physischen Zugriff auf das Gerät: Ich muss eine Android-Sicherheitseinstellung abschalten, den Bestätigungscode der Software eingeben — und schon kann die Spionageaktion beginnen.

Wenn ich es darauf anlegen würde, könnte ich das Programm in Sekundenschnelle einrichten. Gelegenheiten dazu bietet fast jeder Smartphone-Nutzer im Alltag.

Es kann zum Beispiel reichen, wenn jemand in der Bar sein Handy kurz auf dem Tisch liegen lässt. Sie alle benutzen Smartphones. Und diese Smartphones verraten, was die Frauen nicht verraten. In den Standardeinstellung wird das Tool wie jede andere App auf dem Homescreen des Smartphones angezeigt.

Wie kann man den Whatsapp-Chat-Verlauf hacken?

Mit Hilfe einer bestimmten Funktion lässt sich das jedoch ändern: Wenn der Angreifer jetzt noch einmal seinen Bestätigungscodes eingibt, taucht die App für die Zielperson nicht mehr sichtbar auf. Auch aus der Ferne lassen sich Änderungen vornehmen: So kann mit Hilfe einer SMS das Mikrofon aktiviert werden, genauso wie sich Einstellungen des Programms ändern lassen oder man das Tool vollständig deaktivieren kann.

Dann gibt es die Anruflisten, denen Audiodateien der jeweiligen Telefonate beigefügt sind. Zahlreiche Firmen bieten auch entsprechende Malware für iPhones an, allerdings ist dafür in der Regel ein Jailbreak auf dem Zielgerät notwendig. So mächtig, dass wohl auch manch staatliche Überwachungstools auf den kommerziellen Produkten basieren und den gleichen Code verwenden, wie Forbes und der Sicherheitsforscher Morgan Marquis-Boire herausgefunden haben. Tools wie SpyPhone Android Rec Pro allerdings richten sich nicht an staatliche Stellen — die Anbieter haben einen einen anderen Markt im Blick: Die Produkte sind vor allem auf eifersüchtige Liebhaber zugeschnitten, die damit ihre Partnerin überwachen wollen.

Tatsächlich ist Spyware zur Überwachung von Beziehungspartnern schon lange ein Thema. Vorher hatte er ihren Computer mithilfe einer komplexen Software ausspioniert. Das Aufkommen von Smartphones allerdings hat die Überwachung inzwischen auf ein ganz neues Level gehoben.

Ohne Kenntnis des Nachwuchses agieren die Eltern in einer rechtlichen Grauzone. Umfangreiche Spionage-Apps für Erwachsene verletzen durch die heimliche Überwachung anderer Personen dagegen die Privatsphäre des Smartphone Besitzers. Wer also vorhat seinen Partner heimlich zu kontrollieren, macht sich strafbar und kann dafür bis zu zwei Jahren ins Gefängnis kommen.

3 Lösungen, um ein Handy zu klonen, ohne es zu berühren

Ebenso illegal ist es übrigens, Mitarbeitern oder Kunden Spionage-Software unterzuschieben, um so an persönliche Daten zu kommen. Informationen, die mit Überwachungs-Apps gesammelt wurden, können zudem nicht vor Gericht gegen einen Mitarbeiter verwendet werden. Manche Menschen installieren solche Features zum Beispiel, um ihr eigenes Handy wiederfinden zu können, falls es verloren geht oder gestohlen wurde.

Einfach jemand anderem eine App unterzujubeln ist dagegen sowohl moralisch fragwürdig als auch rechtlich bedenklich. Die Anbieter von Spionage-Apps verweisen dementsprechend meist auch in ihren AGBs darauf hin, dass eine heimliche Nutzung nicht gestattet sei, um sich selbst vor rechtlichen Konsequenzen zu schützen. Abgesehen davon kann Überwachung nahestehender Personen bei Entdeckung zu einem extremen Vertrauensverlust führen. Das Aufspüren einer Spionage-App wird meist dadurch erschwert, dass viele Anbieter ihren Überwachungsfunktionen einen Unsichtbarkeitsmodus verpassen und App-Icons entweder gar nicht einblenden oder diese unter irreführenden Bezeichnungen z.

Device-Management auf dem Display anzeigen lassen. Treten mehrere dieser Faktoren gleichzeitig auf, ist dies ein Zeichen für unerwünschte Fremdzugriffe. Wichtig: Manche Apps tarnen sich so gut, dass selbst Experten sie nur schwer finden können. Absolut sicher ist deshalb nur das komplette Zurücksetzen des Smartphones auf Werkseinstellungen. Zur Manipulation eines Apple-Geräts ist fast immer ein Jailbreak nötig. Nur so können auch Apps genutzt werden, die nicht aus dem Apple Store stammen.

Ob solch ein Jailbreak heimlich durchgeführt wurde, lässt sich zum Beispiel über Apps wie Icy, Absinthe oder Cydia herausfinden. Für den Fall, dass eine gute Überwachungssoftware den Jailbreak verschleiert, ist eine Deaktivierung nur möglich, indem erst die eigenen Daten gesichert und dann ein iOS-Update durchgeführt wird.

Neben den illegalen Zugriffen auf Smartphone-Kameras gibt es auch eine legale Möglichkeit.

So kann man fremdes Handy hacken | Beste Spionage Apps

Wird ein altes Smartphones zum Beispiel zuhause im Eingangsbereich platziert, kann man mit einem zweiten Gerät von unterwegs aus nachsehen, ob alles in Ordnung ist. Anwendungsratgeber Anwesenheitssimulation: Diese smarten Möglichkeiten gibt es Einbruchschutz: Haus, Türen und Fenster sichern und schützen.

Mehr Trends und News zum Smart Home. Sicherheit App. Mariella Wendel Logitech Circle 2, Kabelgebunden. Stand: Foscam C2. Erhältlich bei:. Canary All-In-One, Schwarz. Clevere und robusteste Sicherheitslösung für's Zuhause. D-Link Omna Logitech Circle 2, Kabellos. Netgear Arlo Q. Nest Cam Indoor. Wie gefällt Ihnen dieser Artikel? Gefällt mir Gefällt mir nicht Sie können den Artikel nur einmal bewerten.

Zum Forum.

Autor Mariella Wendel. Neues zu Sicherheit. Security-Experten entdecken Sicherheitslücke bei Amazon Geräten.